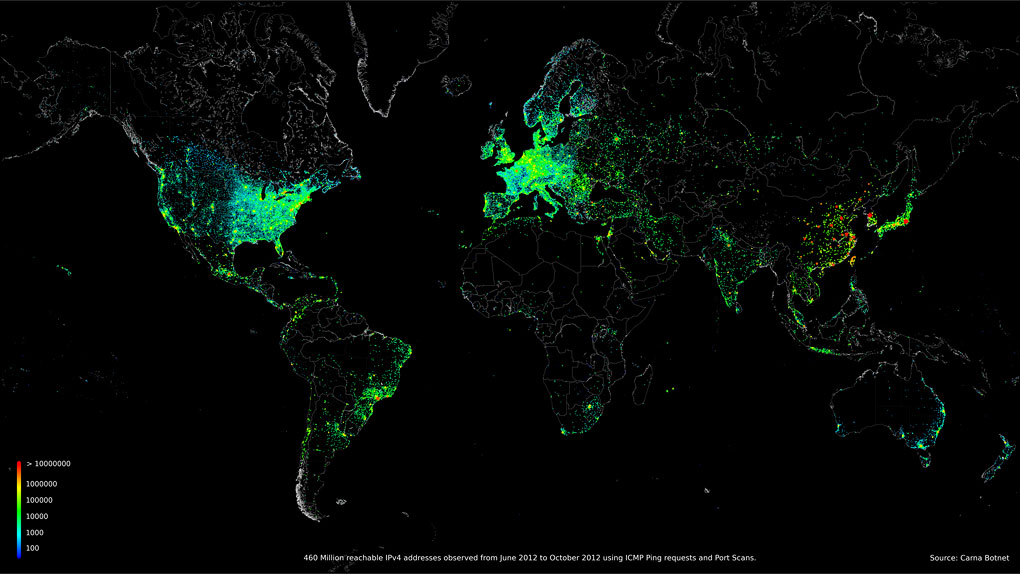

Un experimento científico casero en el que fueron probados miles de millones de dispositivos en Internet reveló que miles de sistemas industriales y de negocios ofrecen acceso remoto a cualquiera que lo desee

Es probable que usted no haya oído hablar de H.D. Moore, pero hasta hace unas semanas, todos los dispositivos de Internet en el mundo, tal vez algunos en su propio hogar, estuvieron en contacto unas tres veces al día con un montón de equipos recalentaban una habitación en su casa. «Tengo un montón de equipos de refrigeración para asegurarme de que mi casa no se incendie», dijo Moore, quien lideró la investigación en la empresa Rapid7 de seguridad informática. En febrero del año pasado, como entretenimiento, decidió llevar a cabo un censo personal de cada dispositivo en Internet. «Este no es mi trabajo diario, es lo que hago por diversión», dijo.

Clic en la imagen para ampliar

Moore ha puesto esta diversión en espera. «[Esto] produjo un montón de quejas, mensajes de odio y llamadas de las fuerzas de la ley», relata. Sin embargo, los datos recogidos han puesto de manifiesto algunos problemas graves de seguridad, y exponiendo vulnerabilidades en algunos sistemas comerciales e industriales del tipo utilizado para controlar desde las luces de tráfico a la infraestructura de energía.

El censo de Moore consiste en enviar regularmente mensajes sencillos y automatizados a cada una de las direcciones IP asignadas a 3.700 millones de dispositivos conectados a Internet en todo el mundo (Google, en cambio, recoge la información que ofrecen públicamente los sitios web). Muchos de los dos terabytes (2.000 gigabytes) de respuestas que recibió Moore de 310 millones de IPs indicaron que procedían de dispositivos vulnerables a fallas bien conocidas, o configurados de una manera que podrían permitir que alguien tomase el control de ellos.

Esta semana Moore publicó los resultados de un segmento particularmente preocupante de dispositivos vulnerables: los que parecen ser utilizados en sistemas empresariales e industriales. Más de 114.000 de esas conexiones de control están registradas como entidades en Internet, con fallos de seguridad conocidos. Muchos podrían ser accedidos con contraseñas por defecto y 13.000 ofrecen acceso directo a través de una línesa de comando del sistema sin ninguna contraseña.

Esas cuentas vulnerables ofrecen importantes oportunidades a los atacantes, dice Moore, incluyendo la capacidad de reiniciar los servidores de la empresa y los sistemas de tecnología informática, acceso a los registros de los dispositivos médicos y los datos de los clientes, e incluso acceder a los sistemas de control industrial en las fábricas o la infraestructura de energía. Los últimos hallazgos de Moore tuvieron el respaldo de un conjunto similar de datos publicado por un hacker anónimo el mes pasado, que fueron reunidos comprometiendo a 420.000 piezas de hardware en la red.

Las conexiones que buscaba Moore se conocen como servidores serie, que se utilizan para conectar dispositivos a Internet que no tienen esa funcionalidad dentro. «Los servidores serie actúan como unas unión entre los sistemas arcaicos y el mundo de la red», dice Moore. «Están exponiendo a muchas organizaciones a los ataques». Moore no sabe si los defectos que ha descubierto ya son explotados, pero ha publicado detalles sobre cómo las empresas pueden escanear su sistema para encontrar los problemas que él descubrió.

Joel Young, director de tecnología de Digi International, fabricante de muchos de los servidores serie sin seguridad que Moore encontró, dio la bienvenida a la investigación, diciendo que había ayudado a su empresa a entender cómo estaban usando sus productos las personas. «Algunos clientes que compran e instalan nuestros productos no han seguido una buena política de prácticas de seguridad», dice Young. «Tenemos que hacer una educación más proactiva a los clientes acerca de la seguridad.»

Young dice que su compañía vende un servicio en la nube que puede aportarle a sus productos una conexión segura privada lejos de la Internet pública. Sin embargo, también dijo que Digi continuará enviando sus productos con contraseñas por defecto, ya que esto hace más fácil la configuración inicial, y que hace que haya más posibilidad de que los clientes establezcan sus propias contraseñas. «No he encontrado una mejor manera», dijo.

Billy Rios, un investigador de seguridad que trabaja en sistemas de control industrial en la empresa de seguridad Cylance, dice que el proyecto de Moore proporciona valiosos números para cuantificar la magnitud de un problema que es bien conocido por los expertos como él, pero poco apreciado por las empresas en situación de riesgo.

Ríos dijo que, en su experiencia, los sistemas utilizados por los equipamientos «críticos», como la infraestructura energética, son tan propensos a ser vulnerables a ataques como los que se utilizan para funciones tales como el control de las puertas en una pequeña oficina. «Están utilizando los mismos sistemas», dice.

La remoción de servidores seriales de la Internet pública para que se acceda a través de una conexión privada podría prevenir muchos de los ataques más fáciles, dice Ríos, pero los atacantes aún podrían usar varias técnicas para robar las necesarias credenciales.

Este nuevo trabajo se suma a otros hallazgos significativos del inusual «entretenimiento» de Moore. Los resultados publicados en enero mostraron que alrededor de 50 millones de impresoras, consolas de juegos, routers y unidades de almacenamiento en red están conectados a Internet y fácilmente comprometidas debido a los conocidos defectos de un protocolo llamado Plug and Play (UPnP). Este protocolo permite que los ordenadores busquen automáticamente las impresoras, pero el protocolo también está integrado en algunos dispositivos de seguridad, enrutadores de banda ancha y sistemas de almacenamiento de datos, y podría poner en riesgo los datos de valor.

Los datos recogidos por la encuesta de Moore también han ayudado a los colegas de Rapid7 a identificar cómo utilizan la policía y las agencias de inteligencia una pieza de software llamada FinFisher para espiar a activistas políticos. También ayudó a desenmascarar la estructura de control de una extensa campaña denominada Red October (Octubre Rojo), que se infiltró en muchos sistemas de los gobiernos de Europa.

Moore cree que la industria de la seguridad está olvidando atender algunos problemas más o menos graves y básicos de seguridad, centrándose sobre todo en los ordenadores utilizados por los empleados de la compañía. «Se me hizo obvio que tenemos algunos problemas mucho más grandes», dice Moore. «Hay algunos problemas fundamentales en la forma en que utilizamos Internet hoy en día.» Él quiere que haya más personas trabajando para arreglar las puertas traseras que están poniendo a las empresas en situación de riesgo.

Sin embargo, Moore no tiene planes de investigar de nuevo la totalidad de Internet. La gran potencia que se necesita y las fuertes facturas de internet, y los incidentes tales como Computer Emergency Response Team del gobierno chino pidiéndole a las autoridades estadounidenses que hagan que Moore deje de «hackear todas sus cosas», lo han convencido de que es hora de encontrar un nuevo pasatiempo. Sin embargo, con un montón de datos que quedan para analizar, es probable que haya más que revelar acerca de la verdadera situación de la seguridad en línea, dice Moore: «Estamos sentados sobre montañas de nuevas vulnerabilidades».

Fuente: MIT Technology Review. Aportado por Eduardo J. Carletti

Más información:

- Un mapa muestra en directo transmisiones de cámaras de seguridad Trendnet

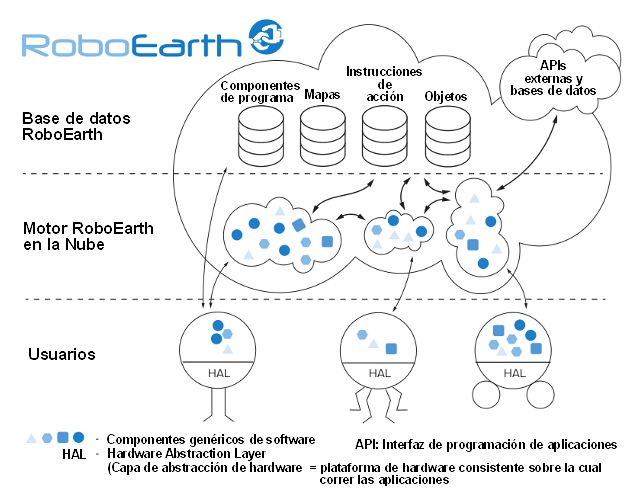

- Investigadores crean cerebro para los robots basado en la Nube

- «Lo que sus "Me Gusta" en Facebook dicen realmente sobre usted»

- Los ricos ven una Internet diferente a la que ven los pobres

- Internet fomenta la participación política de los ciudadanos

- Red Social de Trabajo de Microsoft se vuelve “emocionalmente consciente”

- Una amenazante mezcla entre Facebook y Google

- El ojo del Estado en internet: Información en línea que se redacta sola

- Estadísticas develan opiniones falsas en Internet

- Anonymous lanza el mayor ataque informático de la historia contra EEUU y la industria musical